联发科即将在12月1日发布天玑8200系列处理器,去年的天玑8100系列口碑很不错,被称为神U,天玑8200有望延续这个优势,vivo旗下的iQOO NEO 7 SE手机将在12月2日首发天玑8200

泄露的英特尔酷睿Alder Lake BIOS 5.9 GB源代码在GitHub上发布

顺晟科技

2022-10-19 11:13:29

288

我们之前报道过英特尔酷睿Alder Lake BIOS的源代码已经完全泄露。未压缩版本的容量为5.9GB,看来可能是在主板供应商工作的人,或者某PC品牌的制造合作伙伴不小心泄露的。

一些Twitter用户似乎认为该代码源自4chan。昨天分享到GitHub。在今天早些时候被删除之前,有人检查了它的源代码日志,发现最初的提交日期是9月30日。作者被标记为LC未来中心的员工,这是一家可能生产笔记本电脑的公司。该代码仍然可以从几个图像中获得,并在互联网上共享和讨论。

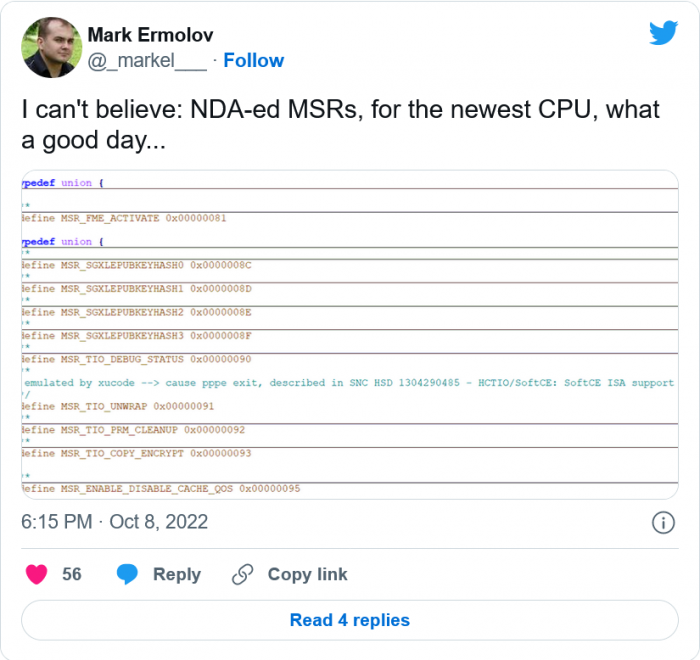

分析所有5.9GB代码可能需要几天时间,但有人已经发现了一些有趣的部分。很明显,有很多提到‘功能标签测试’,这进一步将泄露与OEM联系起来。其他部分据称提到了AMD的CPU,表示代码是离开英特尔后修改的。最令人震惊的是,一名研究人员发现了对未记录的MSR的明确引用,这可能会带来重大安全风险。

MSR (specific model register)是一种特殊的寄存器,只能由BIOS或操作系统等特权代码访问。供应商使用它们来切换CPU中的选项,例如启用调试或性能监控的特殊模式,或者某些类型的指令。

一个CPU可能有几百个MSR,Intel和AMD只公布了其中的一半到三分之二。未记录的MSR通常与CPU制造商希望保密的选项有关。例如,研究人员在AMD K8 CPU中发现了一个未记录的MSR来启用特权调试模式。MSR在安全方面也发挥着重要作用。英特尔和AMD都使用MSR选项在硬件缓解之前修复其CPU中的Spectre漏洞。

安全研究人员已经证明,通过操纵未记录的MSR,可以在现代CPU中创建新的攻击媒介。可能发生的事情很复杂,不一定是现在发生的事情,但还是有可能的。英特尔有责任向客户澄清这种情况和风险。

(报告)

-

27

2022-11

-

22

2022-11

-

28

2022-10

-

21

2022-10

-

19

2022-10

-

19

2022-10

- 理想水银门测试结果出来 车主说真的是水银!官方回应

- 吴晓波自称精英主义者 大部分人认为没用

- 滴滴在纽交所上市 市值677.93亿

- Headline:当英特尔员工共享PCH信息时 它们将被集成到Alder Lake/Raptor Lake处理器中

- 泰捷WEBOX投影仪好用吗?真的这么划算吗?看实际评价!

- 启动AAX交易 重点是潜在的货币布局AAXSeeds父货币计划

- 讴歌回归F1: LOGO将在美国大奖赛重新进入赛车

- 钉钉请回答:什么是“真”开放?

- 微软从.NET 6 代码中删除“热重载”功能激怒.NET社区开发者 或为“强捧”自家的 Visual Studio ?

- 腾讯视频回应买会员后还得看广告 非片头广告不在特权范围

- OPPO正在拆掉“创新围墙”

- 百度糯米 还是没熬过时间

- iphone 12promax紫色,库克抢到了iphone 14 promax的深紫色

- 梵高名画向日葵赏析?梵高名画《向日葵》番茄汁打翻后:玻璃保护功劳 再次展出

- 父亲给儿子起了同音异义词50亿人气的名字 说明了背后的含义网民称之为人才

- 欧洲能源危机 中国带火热泵出口剧增:美的工厂年产量30万台

- 库克在F1大奖赛终点线缓缓挥动方格旗网友戏称“爷爷 冷静点”

- 百度获得中国首批城市高级辅助驾驶地图许可

- 直播带货的合纵与连横

- 和平精英封号怎么申请减处罚?腾讯吃鸡手游《和平精英》升级恶意伤害队友处罚:封号、清除段位分